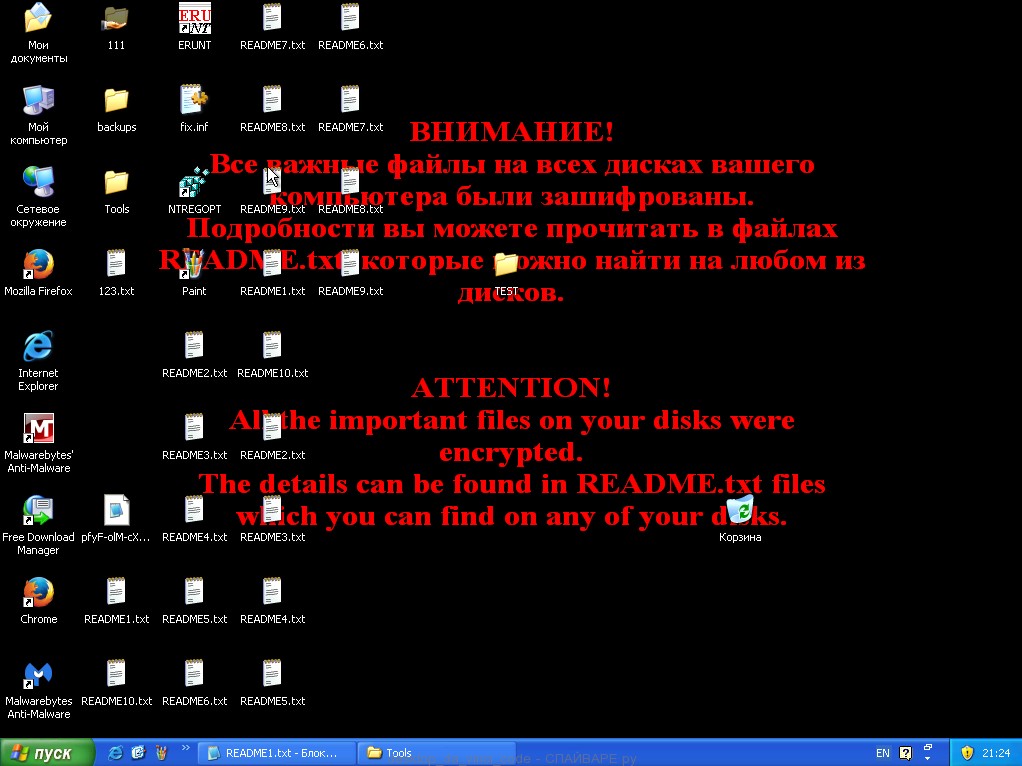

Da_vinci_code вирус — это вирус-шифровальщик, который зашифровывает файлы разнообразных типов (документы, картинки) на компьютере жертвы. После этого вируса, все знакомые файлы исчезают, в папках где хранились документы остаются только файлы со странными именами и расширением .da_vinci_code. Кроме этого на рабочем столе появляется сообщение подобное ниже приведённому:

Da_vinci_code вирус сочетает в себе черты разных обнаруженных ранее шифровальщиков. Как заявляют авторы вируса, в отличии от более ранних версий, которые использовали режим шифрования RSA-2048 с длиной ключа 2048 бит, da_vinci_code вирус использует ещё более стойкий режим шифрования, с большей длинной ключа.

При заражении компьютера вирусом-шифровальщиком da_vinci_code, эта вредоносная программа копирует своё тело в системную папку и добавляет запись в реестр Windows, обеспечивая себе автоматический запуск при каждом старте компьютера. После чего вирус приступает к зашифровке файлов. Каждому заражённому компьютеру .da_vinci_code шифровальщик присваивает уникальный ID, который жертва должна выслать авторам вируса для того чтобы получить свой собственный ключ расшифровки. При этом жертва должна заплатить за расшифровку .da_vinci_code файлов значительную сумму.

Как da_vinci_code вирус-шифровальщик проникает на компьютер ?

Что такое вирус-шифровальщик da_vinci_code ?

Мой компьютер заражён вирусом-шифровальщиком da_vinci_code ?

Как расшифровать файлы зашифрованные вирусом-шифровальщиком da_vinci_code ?

Как удалить вирус-шифровальщик da_vinci_code ?

Как восстановить файлы зашифрованные вирусом-шифровальщиком da_vinci_code ?

Как предотвратить заражение компьютера вирусом-шифровальщиком da_vinci_code ?

Как da_vinci_code вирус-шифровальщик проникает на компьютер

Da_vinci_code вирус распространяется посредством электронной почты. Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера da_vinci_code вирусом-шифровальщиком.

Что такое вирус-шифровальщик da_vinci_code

Вирус-шифровальщик da_vinci_code — это продолжение семьи шифраторов, в которую большое количество других подобных вредоносных программ. Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует режим шифрования более стойкий чем RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

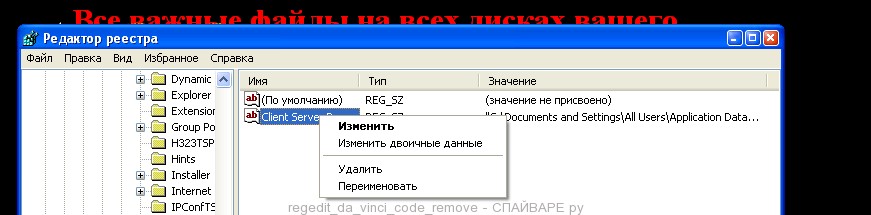

Во время заражения компьютера, вирус-шифровальщик da_vinci_code использует системный каталог C:\Documents and Settings\All Users\Application Data для хранения собственных файлов. В папке Windows создаётся файл csrss.exe, который является копией исполняемого файла вируса. Затем шифровальщик создаёт запись в реестре Windows: в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Run, ключ с именем Client Server Runtime Subsystem. Таким образом, эта вредоносная программа обеспечивает себе автоматический запуск при каждом включении компьютера.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик da_vinci_code использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует огромное колличество разных видов файлов, включая такие распространенные как:

.3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Сразу после того как файл зашифрован он получает новое имя и расширение .da_vinci_code. После чего вирус создаёт на всех дисках и Рабочем столе текстовые документы с именам README.txt, README1.txt, README2.txt…, которые содержат инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик da_vinci_code активно использует тактику запугивания, показывая на рабочем столе предупреждение. Пытаясь таким образом заставить жертву не раздумывая выслать ID компьютера на адрес электронной почты автора вируса для попытки вернуть свои файлы.

Мой компьютер заражён вирусом-шифровальщиком da_vinci_code ?

Определить заражён компьютер или нет вирусом-шифровальщиком da_vinci_code довольно легко. Если вместо ваших персональных файлов появились файлы со странными именами и расширением da_vinci_code, то ваш компьютер заражён. Кроме этого признаком заражения является наличие файла с именем README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке da_vinci_code файлов. Пример содержимого такого файла приведён ниже.

Ваши файлы были зашифрованы.

Чтобы расшифровать их, Вам необходимо отправить код:

{ID компьютера}

на электронный адрес VladimirScherbinin1991@gmail.com .

Далее вы получите все необходимые инструкции.

Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации.

Если вы всё же хотите попытаться, то предварительно сделайте резервные копии файлов, иначе в случае

их изменения расшифровка станет невозможной ни при каких условиях.

Если вы не получили ответа по вышеуказанному адресу в течение 48 часов (и только в этом случае!),

воспользуйтесь формой обратной связи. Это можно сделать двумя способами:

1) Скачайте и установите Tor Browser по ссылке: https://www.torproject.org/download/download-easy.html.en

В адресной строке Tor Browser-а введите адрес:

http://cryptsen7fo43rr6.onion/

и нажмите Enter. Загрузится страница с формой обратной связи.

2) В любом браузере перейдите по одному из адресов:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/All the important files on your computer were encrypted.

To decrypt the files you should send the following code:

{ID компьютера}

to e-mail address VladimirScherbinin1991@gmail.com .

Then you will receive all necessary instructions.

All the attempts of decryption by yourself will result only in irrevocable loss of your data.

If you still want to try to decrypt them by yourself please make a backup at first because

the decryption will become impossible in case of any changes inside the files.

If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!),

use the feedback form. You can do it by two ways:

1) Download Tor Browser from here:

https://www.torproject.org/download/download-easy.html.en

Install it and type the following address into the address bar:

http://cryptsen7fo43rr6.onion/

Press Enter and then the page with feedback form will be loaded.

2) Go to the one of the following addresses in any browser:

http://cryptsen7fo43rr6.onion.to/

http://cryptsen7fo43rr6.onion.cab/

Как расшифровать файлы зашифрованные вирусом-шифровальщиком da_vinci_code ?

На текущий момент нет доступного расшифровщика .da_vinci_code файлов. Вирус-шифровальщик неоднократно сообщает жертве, что используется сильный алгоритм шифрования. Что значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Как удалить вирус-шифровальщик da_vinci_code ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool (KVRT) и Malwarebytes Anti-malware (MBAM) могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

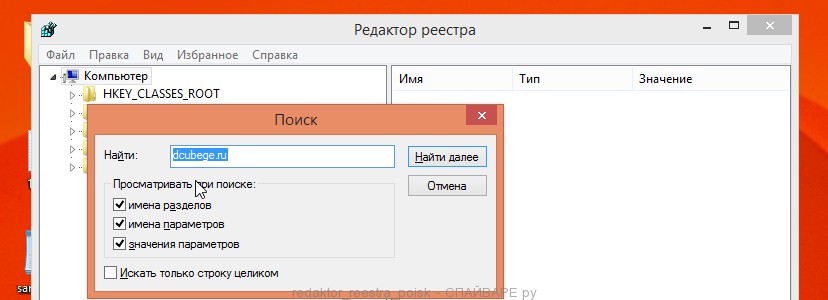

Редактор реестра

Нажмите на клавиатуре клавиши Windows и R (русская К) одновременно. Откроется небольшое окошко с заголовком Выполнить в котором введите:

regedit

Нажмите Enter.

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Client Server Runtime Subsystem

Нажмите Enter.

Удалите этот параметр, кликнув по нему правой клавишей и выбрав Удалить как показано на рисунке ниже. Будьте очень внимательны!

Закройте Редактор реестра.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

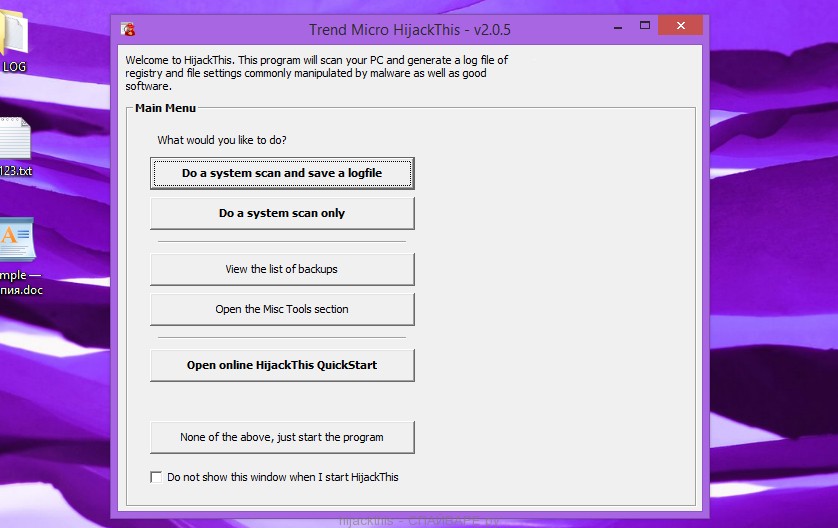

HijackThis

Скачайте программу HijackThis кликнув по следующей ссылке.

Скачано 92401 раз(а)

Версия: 2.0.5

Автор: OpenSource

Категория: Безопасность

Дата обновления: 3 декабря, 2015

После окончания загрузки программы, запустите её. Откроется главное меню как показано на рисунке ниже.

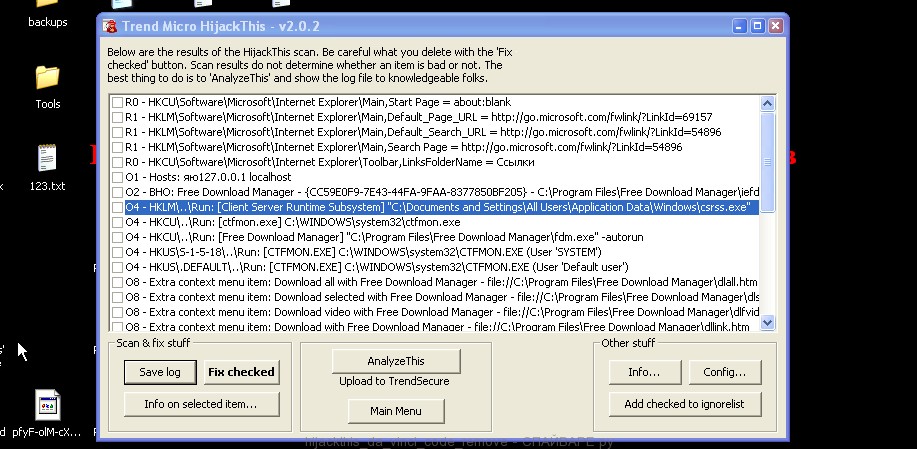

Для начала сканирования кликните на кнопку Do a system scan only. Внимательно просмотрите результаты сканирования. Поставьте галочки напротив строк, аналогичных следующим:

O4 - HKCU\..\Run: [Client Server Runtime Subsystem] "C:\Documents and Settings\All Users\Application Data\Windows\csrss.exe" O4 - HKLM\..\Run: [Client Server Runtime Subsystem] "C:\Documents and Settings\All Users\Application Data\Windows\csrss.exe"

Пример выделения строк требующих удаления приведён ниже.

Кликните по кнопке Fix checked. Подтвердите свои действия, кликнув по кнопке YES (Да). Закройте программу.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

KVRT

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

MBAM

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

Как восстановить файлы зашифрованные вирусом-шифровальщиком da_vinci_code ?

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком da_vinci_code. Попробуйте оба метода.

Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком da_vinci_code ?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

CryptoPrevent — Описание, Отзывы, Инструкция

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от da_vinci_code вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Здравствуйте. И я теперь в этих капканах…

Открыл почту , причём по теме переписки с одним учреждением и прикреплённый файл .

Файл ушёл в папку «ЗАГРУЗКИ» диск «Д»

В итоге на жестком диске часть Д, все файлы: текстовые (ворд), видео, фото в виде цифр и знаков. Диск часть «С», пока без изменений.

Программа ShadowExplorer, не видит часть диска «Д».

Запустил другую: qphotorec_win (testdisk-7.0.win), диск часть « Д» видит.

При выборе в qphotorec File Formats, пробовал по разному: оставлял одну галку в :

doc Microsoft Off. Docum. (doc/xls/ppt/vsd/) 3ds Max. MetaStock. Wilcom ES

или все галки.

Далее Browse, для выбора папки куда всё сваливать… Программа предлагает: testdisk-7.0.win/ 63 или/ plugins. Ещё я сам создал папку на диске. Пробовал. Выбрал и далее

нажимаю SEARCH. Выходит окно с надписью : Failed to create file ! Please choose another destination. (Не удалось создать файл ! Пожалуйста, выберите другой пункт назначения.)

Надпись в окне Browse : Нет элементов, удовлетворяющих условиям поиска .

С Уважением Аркадий Витальевич. Санкт – Петербург.

Аркадий Витальевич, попробуйте в качестве места куда восстанавливать файлы выбрать другой диск (можно флешку). Так же проверьте, что на том диске, куда будут копироваться восстановленные файлы есть достаточно свободного места.

Здравствуйте Валерий.

Буду искать накопитель. Там, где проблема, это диск «Д». Объём его 368 ГБ, свободно 154 ГБ.

Но, так как выбран диск «Д» в настройках, видимо по всему и объём папки для восстановления, не должен быть меньше 368 ГБ. Ещё на всякий случай резерв как сохранившихся, так и заражённых файлов. Получается примерно 1 ТБ. На самом деле в компьютере диск один, но разделён.

Валерий, а возможно ли указать в программе восстановления, конкретные файлы и папки ?

Спасибо. С Уважением Аркадий Витальевич. г. Санкт — Петербург.

ДОПОЛНЕНИЕ : Сделал как в инструкции. Создал папку на диске «С» с названием «restore»., теперь файлы перемещаются, но не обработанные.

Флешка KINGSTON 32 ГБ, ОТФОРМАТИРОВАЛ. Чисто : 28.8 ГБ из 28.8 ГБ. Перенёс немного испорченных файлов на неё. В настройках «qphotorec», соответственно и выбрал KINGSTON, а восстановленные файлы в папку «restore».

Видимо не совсем чисто форматируется флешка. Программа «qphotorec» , восстановила все стёртые файлы на 17 ГБ. Повторные форматирования не помогли. Даже на чистой флешке, остаётся 1.8 ГБ информации, не видимой визуально, но при запуске «qphotorec», появляется на диске «restore» . В общем задумка перенести на чистую флешку файлы с вирусом, а далее восстановить их через «qphotorec», не получилось.

Открылись возможности программы….

Аркадий, вы должны понимать что эта программа не расшифровывает ваши файлы, а находит все удаленные. Т.к. шифровальщик удалил оригиналы и создал свои файлы, у вас есть шанс что они не создались физически на тех же местах, что и оригинальные файлы. Поэтому когда работаешь с восстановлением диска, нужно выбирать папку восстановления на другом диске/разделе, чтобы не затереть области в которых находятся файлы. Советую так же воспользоваться не qphotorec, а r-studio.

Есть способ дешифровки файлов после заражения da_vinci_code.

После использования ShadowExplorer или PhotoRec дешифровать очень сложно. Подробности дешифровки сообщу в личку после прохождения Вами проверки. Денег просить не буду.

Здравствуйте, Валерий.

ПК заразился этим вирусом. Полгода назад с этого ПК была сделана копия документов. Сейчас у нас имеется зашифрованный файл и его нормальная копия. Возможно ли подобрать код расшифровки для дешифрации остальных файлов?

Спасибо.

P. S. Теперь каждое утро встаю с проклятиями в адрес тех людей, которые выпустили эту гадость. Я на грани увольнения.

Иван, можете свой способ дешифровки или восстановления файлов зашифрованных da_vinci_code вирусом выложить на нашем форуме, в соответствующем разделе или скиньте через контактную форму нашего сайта.

Люция, к сожалению даже имея два файла, зашифрованный и оригинал, определить ключ расшифровки не получится, так как da_vinci_code вирус использует очень стойкую систему шифрования.

Если ещё не пробовали, то все же попробуйте восстановить файлы используя способы предложенные выше. Многим пользователям удалось вернуть файлы полностью или частично, хотя конечно нельзя отрицать того, что часто восстановить файлы не получается.

Восстановить нужные файлы используя способы предложенные выше не получилось — кластеры перезаписаны. Возможно потому, что файлы хранились на флэшке.

Люди помогите решить эту проблему

Михаил8, если вы имеете в виду восстановление файлов, которые зашифровал вирус, то на сегодняшний день, единственный путь — это использовать программы для восстановления данных. Например, ShadowExplorer и PhotoRec.

Валерий, спасибо, буду пробовать

Хорошая статья. Кто нибудь пробовал платить за дешифратор? При переписке с вирусописателем написали следующее:

Стоимость дешифровки 30000р. Пришлите 1 файл(бесплатно расшифровываю 1 файл весом до 10 мб,не содержащий важной информации, только для того чтобы вы смогли опознать, что это ваш файл,

никаких отчетностей, дипломов, курсовых, презентаций бесплатно расшифровываться не будет и мы расшифруем в качестве подтверждения того что файлы могут быть восстановлены).

В течение от 5 минут до часа с момента оплаты вышлем программу и ключ которая в точности вернет все как было.

Не пытайтесь восстановить данные с помощью антивирусных утилит, испортите все файлы

Если хотите попробывать, пробуйте на другом ПК и минимум файлов, иначе потом даже я не смогу помочь.

И помните пожалуйста, что цена каждый день растет.

есть ли новости по расшифровке файлов?

не появились ли новые инструменты? :((((

К сожалению радостных новостей нет, более того создатели da_vinci_code создали новую версию вируса. Теперь после шифрования файлов, расширение зашифрованного файла — no_more_ransom. Это отсылает нас к проекту лаборатории Касперского и ещё множества организаций — nomoreransom.org. Единственное, что ещё можно добавить, время и труд — все перетрут. Так что остается только ждать.

Скажите пожалуйста, а если программое обеспечение было переустановленно, то эти программы по расшифровке файлов уже не помогут? Файлы скинули на флешку , переустановили Windows и перенесли обратно!

Анастасия, раз операционная система была переустановлена то ShadowExplorer уже точно не поможет. Но если перед установкой Windows, жесткий диске НЕ форматировали, то можно попробовать восстановить файлы используя программу PhotoRec. Защифрованные файлы скидывать не нужно, храните их, возможно в будущем будет создан расшифровщик, тогда и расшифруете все файлы.

14.01.2017 цепанул подобную дичь. перешифровало все файлы в такое расширение no_more_ransom

применимы ли данные методы, описанные в статье, к этому расширению? спасибо

Женя, да описанная выше инструкция применима и в вашем случае, так как вирус no_more_ransom — это обновление ранее вышедшего da_vinci_code.

Я был в такойже ситуации Касперский помог support.kaspersky.ru/viruses/utility#

Алекс, по Вашей ссылке ( support.kaspersky.ru/viruses/utility# ) много утилит… Вы каким именно воспользовались?

Добрый день! Тоже столкнулись с проблемой шифрования файлов. Подскажите кто-нибудь сумел расшифровать файлы самостоятельно?

Бесплатно или за деньги кто смог расшифровать файлы, отпишитесь, пожалйуста, друзья!

Антон, используйте программы рекомендованные в этой статье для того чтобы восстановить файлы, которые были зашифрованы. В настоящий момент расшифровать файлы возможности нет, только если обратиться к создателям вируса.

Товарищ АЛЕКС так и не ответил нам какую утилиту он выбрал :(((

Валерий Здравствуйте. Есть какие-нибудь новости по расшифровке Кода да Винчи?

К сожалению, мастер ключ пока нигде не засветился, как результат и дешифровщика нет.